Ohne geht`s leider nicht mehr:

Multi-Faktor-Authentifizierung

Multi-Faktor-Authentifzierung:

Was ist es und warum braucht man es?

In den letzten Jahren waren sehr viele Unternehmen von Hacker-Angriffen betroffen. Neben dem Haupt-Einfallstor “Phishing-Mails”, bei denen die Anwender auf Anhänge oder Links in präparierten Angriffsmails klicken, gibt es eine weitere Schwachstelle:

Von außen erreichbare Unternehmens-Anwendungen und insbesondere Microsoft365. Die Anwendungen selbst sind zwar nicht unsicher. Aber Hacker haben in vielen Fällen die Möglichkeit, Passwörter herauszufinden oder mit Hilfe automatisierter Tools zu erraten. D.h. sie melden sich einfach an.

Um diese Schwachstelle zu schließen, empfehlen wir den Einsatz der sogenannten Multi-Faktor-Authentifizierung. Worum es sich handelt und warum dies sinnvoll ist, erläutern wir in den folgenden Absätzen:

Was ist eine Multi-Faktor-Authentifizierung?

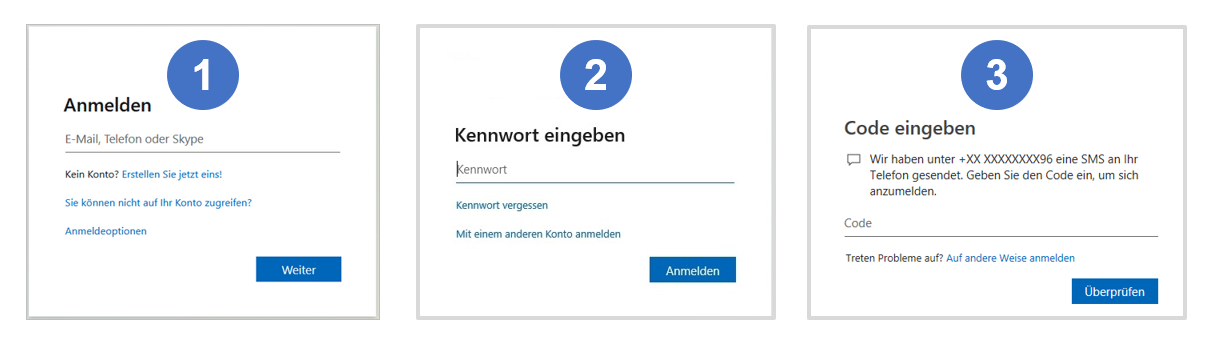

Wenn man sich an einem Rechner, einer Anwendung oder an einem Internet-Dienst anmeldet – also authentifiziert – gibt man schon immer zwei “Faktoren” ein: Seine Mailadresse (oder den Benutzernamen) und ein Passwort.

Wenn für den Login nun ein dritter Faktor notwendig ist, so spricht man von Multifaktor-Authentifizierung oder kurz “MFA”.

Durch das Online-Banking dürfte nahezu jeder mit MFA-Methoden vertraut sein, auch wenn ihm das nicht unbedingt bewusst ist: Neben der Kontonummer und der PIN gab es früher die TAN, heutzutage sind dynamische Verfahren vorgeschrieben (z.B. SMS-TANs, PhotoTAN oder Barcodes).

Warum sollte man eine Multifaktor-Authentifizierung verwenden?

Weil Passwörter unsicher sind und daher nicht mehr ausreichen.

Warum gelten Passwörter als nicht sicher?

Einerseits verwenden auch heutzutage noch erstaunlich viele User sehr einfache Passwörter wie “12345678”. Und auch wenn die Passwortrichtlinie der Anwendung, an der man sich authentifiziert, ein komplexeres Passwort verlangt, wird oft z.B. “Berlin1!” gewählt – alles leicht zu erraten.

Und es gibt einen noch einfacheren Weg: Seit Jahren passiert es, das große und kleine Webseiten gehackt werden und die Datenbank mit Anmeldeinformationen im Darknet landet. Große Hacks kamen z.B. bei Yahoo, Dropbox, Linkedin und Adobe vor. Wenn Sie auf solch einer Seite einen Account hatten, stehen Ihre Anmeldeinformationen – also Mailadresse und oft auch das Passwort – im Darknet!

Diese Anmeldeinformationen kann dann quasi jedermann kaufen. Und damit wissen Hacker z.B., dass hans.mustermann@gmx.de bei Dropbox das Passwort Hamburg20532! verwendet. Aus anderen Quellen wissen sie, dass Hans Mustermann bei der Cortana Gmbh arbeitet, weshalb man die Arbeits-Mailadresse leicht zusammensetzen kann. Entsprechende Tools, um das als Massenverarbeitung durchzuprobieren gibt es übrigens auch im Darknet zu kaufen.

Der springende Punkt ist nun: Es ist ein bekanntes Verhaltensmuster, dass Menschen private Passwörter auch bei der Arbeit verwenden.

Daher wird einfach der Login mit dem Benutzernamen hans.mustermann@cortana.de und dem Passwort Hamburg20532! zum Beispiel bei Microsoft365 versucht.

Wer wissen möchte, ob seine Anmelde-Informationen und Passwörter im Darknet bekannt sind, kann das übrigens prüfen. Zum Beispiel hier: https://haveibeenpwned.com/ oder beim Hasso Plattner Institut.

Wofür braucht man im Unternehmenskontext eine Multifaktor-Authentifizierung?

Die MFA ist bei allen, von außen erreichbaren Anwendungen notwendig, weil ein Angreifer relativ einfach auf diese Anwendungen zugreifen kann.

Dies sind in allererster Linie die Microsoft365-Anwendungen wie Outlook und Sharepoint, sowie VPN-Verbindungen. Sollte es weitere Anwendungen geben, die zwar auf einem internen Server laufen, aber von außen über den Browser erreichbar sind, so ist auch hierfür die MFA notwendig.

Bei Anwendungen, die nur innerhalb des Firmennetzes laufen, ist ein Angriff zwar nicht gänzlich ausgeschlossen, der Aufwand für einen erfolgreichen Hack ist aber um ein Vielfaches höher. Daher wird die MFA – in Abhängigkeit der zu schützenden Daten – in aller Regel im Mittelstand als nicht notwendig angesehen wird.

Welche Lösungen bieten sich an?

Es gibt eine ganze Reihe Verfahren. Im Unternehmenskontext sind drei Verfahren sehr verbreitet:

Eine sogenannte Authenticator App auf dem Smartphone liefert z.B. einen Zahlencode, der beim Anmelden als dritter Faktor eingegeben werden muss. Oder die Anwendung fragt über diese App nach der Freigabe durch den User.

Für Anwender, die kein Firmen-Smartphone haben gibt es jedoch kostengünstige “Tokens”. In diesem Fall liefert der Token den notwendigen Zahlencode. Eine dritte Variante funktioniert ohne Zahlencode, nur durch Einstecken des Tokens in einen USB-Anschluss.

Wenn ich schon einen Token anschaffe, kann man damit noch mehr machen?

Ja. Man kann darüber z.B. die Authentifizierung am Drucker realisieren. Sprich: Damit ein Druckauftrag ausgeführt wird, muss der Anwender sich zunächst am Drucker authentifizieren, was am komfortabelsten mit dem Token gelingt.

Was ist die beste Lösung für mich?

Diese Frage bespricht Ihr GFAD-Ansprechpartner gerne mit Ihnen!

Der Weg zu einer erfolgreichen

Zusammenarbeit

Der Weg zu einer erfolgreichen

Zusammenarbeit

Kostenloses 15-Minuten-Telefonat

Wir lernen uns in einem ersten, kurzen Telefonat kennen:

Kostenloser Vor-Ort- oder Teams-Termin (ca. 60 Min.)

Im zweiten Gespräch lernen wir uns genauer kennen und gehen technisch etwas in die Tiefe:

Wir bekommen ein besseres Verständnis von Ihrer IT-Infrastruktur und Ihrem Bedarf an IT Service

Auf dieser Basis können wir ein grobes Lösungskonzept oder einen sinnvoll aufgebauten Service-Vertrag anbieten

News

Die GFAD Leitfäden & Whitepaper

Darin erfahren Sie …

wie eine professionelle IT-Infrastruktur aufgebaut ist

wie eine IT-Infrastruktur sicher gestaltet wird

ob eine Cyberversicherung Sinn macht